DESCARGAR:

A lo largo de estos últimos años, hemos asistido en España al despertar de una población más concienciada con los problemas sociales, más reivindicativa, más activista, más consciente de la necesidad de la transparencia en organismos públicos y de un “OpenGov”.

Por desgracia, la respuesta de unas instituciones arcáicas y reacias al cambio también han acarreado represalias físicas o legales para quienes, de una forma u otra, todavía hoy se empecinan en que las cosas mejoren y evolucionen.

El crucial papel de internet en este tipo de luchas a favor de la justicia considero que ya no es necesario describirlo aquí, pues durante estos años he podido leer grandes textos acerca como pueden ser -y no pretendo hacer Spam- “el Kit de la lucha en Internet”, de Margarita Padilla, o “Ciberactivismo” de Mario Tascón y Yolanda Quintana.

Internet ha sido básico a la hora de informar de forma inmediata cuando algo está sucediendo, mostrando como la información puede dispersarse de forma viral, en progresión geométrica a golpe de click. Julian Assange, fundador de Wikileaks mantiene que, una de las mejores formas de hacer justicia es evidenciando la injusticia y, quizás, tu mismX no puedas ir en persona a una manifestación, o a alguna otra acción reivindicativa, pero difundiendo lo que emane de allí estás poniendo tu granito de arena para que no se censure, para que se conozca la injusticia.

No obstante existe un fenómeno previo al nacimiento de todas estas luchas hacia la evolución de una sociedad más justa: es el fenómeno del “Oversharing” que, como su propio nombre en ingles indica, se trata de la compartición de excesiva información personal a través de canales de comunicación abiertos para todo el mundo.

En internet compartimos muchas de nuestras vivencias, las fotos de eventos a los que asistimos, comentarios con cierta complicidad con nuestros amigos que no deberían salir de nuestro círculo íntimo y mucha otra información más que, a la hora de la verdad, solo sirve de munición para un estado cada día más consciente de la utilidad de la monitorización constante sobre internet a la hora de perseguir y desmantelar las corrientes de pensamientos disidentes para con el orden establecido.

Hoy por hoy, la excusa barata del “es que yo no tengo nada que ocultar” ya ha quedado desbaratada pues no se trata de que tengas algo que ocultar, es que no tienen porqué monitorizarte si no estás planeando hacer nada malo, amén de que hay empresas enriqueciendose a costa de comercializar tus actividades en internet.

Lo que comunmente se conoce como “bigdata” y que es una de las formas más lucrativas de operar servicios masivos en internet que existen a día de hoy. Durante estos años, he tenido la oportunidad de organizar e impartir varios eventos “cryptoparty”, pequeños talleres de privacidad y anonimato básicos donde la gente aprendia el uso de criptografía aplicada en forma de software para un uso mas sano de internet, así como la asimilación de hábitos mas seguros a la hora de conectarte a la red de redes, con lo cual he tenido la oportunidad de enriquecerme de la experiencia de otras personas, así como ellas lo han hecho de mis conocimientos.

Sin entrar en detalles muy técnicos, ni profundizar, voy a tratar de que esta guía sea lo más abierta posible, aunque que quede claro que hay mucho más que aprender. No voy a hacer un ensayo acerca de porqué es necesario ser protectores de nuestra vida íntima, pues existe información exahustiva en internet que refleja perfectamente como funcionan las cosas, así pues, si llegados a este punto, piensas que estoy equivocado, o soy un exagerado, te invito a que pares automáticamente de leer esta guía, busques por internet alguno de los términos que he utilizado en este prefacio, y si todavía no has tomado conciencia de a que me refiero, no malgastes más tu tiempo leyendo los siguientes capítulos.

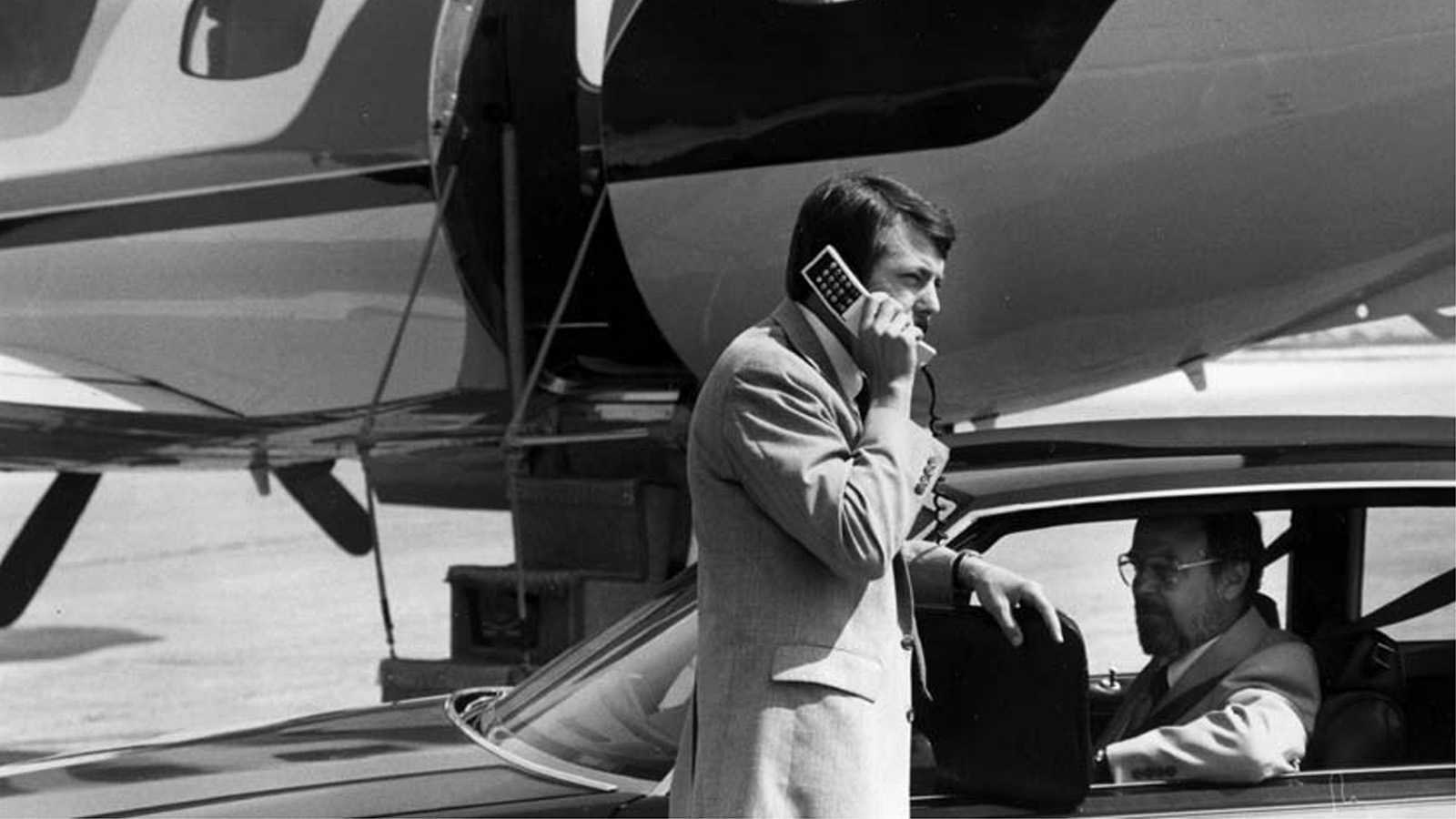

De todas manera te advierto que, pudiera ser, utilice expresiones que te resulten chocantes e, incluso, que te generen cierto miedo o recelo. Usar un teléfono movil de por si es ya someterse a un riesgo, aunque no hagas absolutamente nada con él, pues quieras o no, la localización de tu posición mediante las diferentes celdas que componen una red de telefonía, es una técnica muy depurada.

Los teléfonos móviles son unas de las mejores máquinas de monitorización que existen. No obstante, eso no quiere decir que no haya que recurrir a ellos. Despues de todo, para eso estamos aquí. Así mismo, quiero inistir de nuevo en una advertencia, antes de que nadie intente echarnos la mano al cuello. Esta guía va enfocada a usuarios básicos de smartphones.

Gente cuyo uso del sistema se limita a disfrutar de la experiencia de usuario que su movil salido de fábrica puede ofrecerle. Si eres un usuario más avanzado y con conocimientos técnicos, lamentamos decirte que hemos diseñado esta guía para tratar de ser lo más asimilable posible, y que no entraremos a profundizar en complejos asuntos técnicos sobre privacidad y anonimato, ni tampoco en todas las opciones de que disponen muchas de estas aplicaciones y que, lo sabemos, son estupendas.

De hecho, si aún disponiendo de conocimientos, decides enmarcarte en la tarea de revisar todo este documento, probablemente encuentres conceptos o definiciones que no son las más acertadas: Somos conscientes de ellos, pero aún así, quisimos plasmarlo de esta manera pues, aunque no sea una definición exacta, consideramos en ese momento que era la más entendible y aproximada para el gran público.

También somos conscientes de que existen otras técnicas y aplicaciones distintas que quizás son capaces de lograr lo mismo, incluso de forma más efectiva, así que, por favor, abstente de criticarnos pues, aunque lo sabemos, en su momento creímos que lo que a continuación viene era lo más sencillo y amigable, y que, además, pudiera ser exportable a otras plataformas como ordenadores de sobremesa.

De hecho, todo lo aquí utilizado permite la interconexión con personas que están en ordenadores. Todos los programas aquí explicados tienen su alternativa para GNU / Linux o Windows, y que nos permitiran comunicarnos globalmente. No son tecnicas exclusivas de smartphones. No obstante, y aunque lo intentamos, en algunos casos dar la información suficientemente “mascada” rozaba lo imposible, así que os invito, a aquellos a los que los conceptos expuestos os suenen raros, a que una vez finalizada la lectura de este documento, uséis internet para ampliar más aún vuestros conocimientos.

Todas las aplicaciones, técnicas y hábitos explicados aquí son completamente legales y de libre uso, prueba de ello es que todo se descarga desde el programa de aplicaciones de Google. No obstante y dado que no podemos estar presente para asistir a todos los usuarios, queremos dejar claro que no nos responsabilizaremos de ningún daño derivado de haber puesto en funcionamiento nada de lo aquí expuesto.

La verdad es que podría dedicar páginas y páginas enteras a desarrollar de una manera muchisimo más amplia todos estos asuntos relacionados con privacidad y anonimato, incluso alternativas al uso de GooglePlay pero, por desgracia, esto es lo que nos ha salido tras pasar la tijera sobre todo el materíal que nos gustaría haber includo.

Sea como fuere, te deseo que te sea util y, sobre todo, que a partir de ahora, tus hábitos de uso de smartphones sean mucho más saludables gracias a los conceptos.

Este manual se licencia como cultura libre: Usalo, distribuyelo, modificalo…

iGNUrante, miembro del HacksturLab

DESCARGAR:

http://elbinario.net/wp-content/uploads/2015/01/guia_smartphones.pdf

HacksturLab 2015 ( CC BY-SA 4.0 ) https://cottonio.no-ip.org/hacklab/ http://hacksturias.net Versión 0.1

aplaudo con las orejas!!

Salud !!

magnet:?xt=urn:btih:b7956e189b2559843ef47938289bf84c12237688&dn=guia%5Fsmartphones.pdf&tr=udp%3A%2F%2Fopen.demonii.com%3A1337%2Fannounce&tr=udp%3A%2F%2Ftracker.publicbt.com%3A80&tr=udp%3A%2F%2Ftracker.istole.it%3A80 pillando el magnet ayudamos a compartir :).

Se a mas de uno que le va a hacer mucha falta, incluso a mi me vendra bien :P

Justo viene a cuento recordar que existe tambien la filtración de alex. Es una guía en formato libro de aventuras pero no para smartphone y si para los que usan PC.

Lo he visto antes en https://lists.riseup.net/www/info/hacktivistas la lista de correo copyleft de hacktivistas. Muy interesante, gracias.

Hoy ya es tarde, pero mañana lo leeré, que promete; aunque para qué engañarnos, lo que yo querría es no tener smartphone y de hecho es la única opción segura 100% XD

Hacer mención a las VPN, siendo un protocolo cuya seguridad se ha comprometido parcialmente gracias a la NSA y se ha enfocado a distintos proveedores (SecurityKiss, Hidemyass) me parece cuanto menos gracioso.

¿Conoceis el Manual de Telecomunicaciones Anonimas que se publicó en desconexioneconomica.com ? Tiene muchas cosas en comun aunque éste algunos aspectos mejor tratados.

No podeis subir el manual en un firmato editable? en odt o epub o html?

https://cottonio.no-ip.org/hacklab/guia_smartphones.odt allí lo han colgado en odt.