Seguimos testeando la seguridad de nuestros servidores de manera muy básica,como vimos aquí https://elbinario.net/2018/04/17/testando-la-seguridad-de-nuestros-servidores-i/ Testear la seguridad web de los servidores no es una tarea fácil, puesto que hay muchos vectores de ataques posibles por donde se podría vulnerar la misma, por lo tanto es muy recomendable poder tener a mano una herramienta como golismero, que se integra con un montón de soluciones como (nmap,nikto,xserv,exploitdb,shodan,sqlmap,etc..) para intentar obtener toda la información posible de una sola consulta.

Lo instalamos en debian fácilmente con

apt-get install python2.7 python2.7-dev python-pip python-docutils git perl nmap sslscan

git clone https://github.com/golismero/golismero.git

cd golismero

pip install -r requirements.txt

pip install -r requirements_unix.txt

Usando golismero

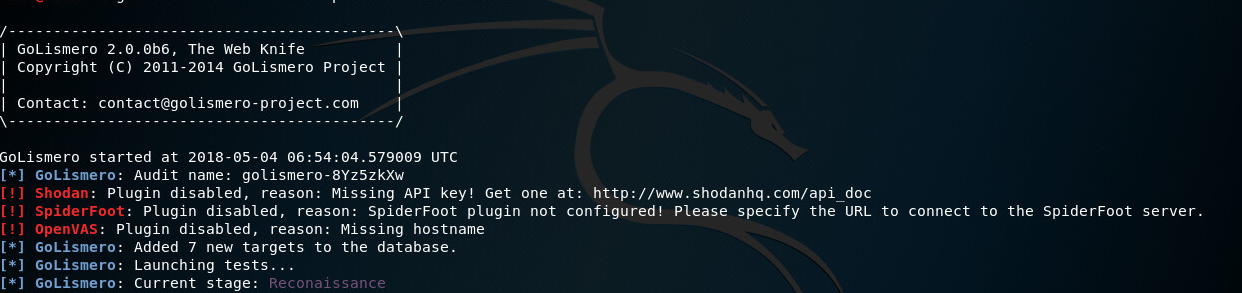

Para empezar vamos a realizar un escaneo completo, lo ejecutamos así con las opciones que trae por defecto.

python golismero.py scan IP o HOST -o reporte.html

Como podeis observar golismero tira de varias herramientas entre ellas «harvested» para analizar todas las direcciones y «KeyWords» que va encontrando en varios motores de búsqueda y así poder comprobar si e son susceptibles de tener alguna vulnerabilidad.

Si queremos sacar un informe en html de el test tan solo tenemos que indicárselo en la linea de comandos:

Ojo tardara bastante porque hace un escaneo muy intensivo con varias herramientas y plugins.

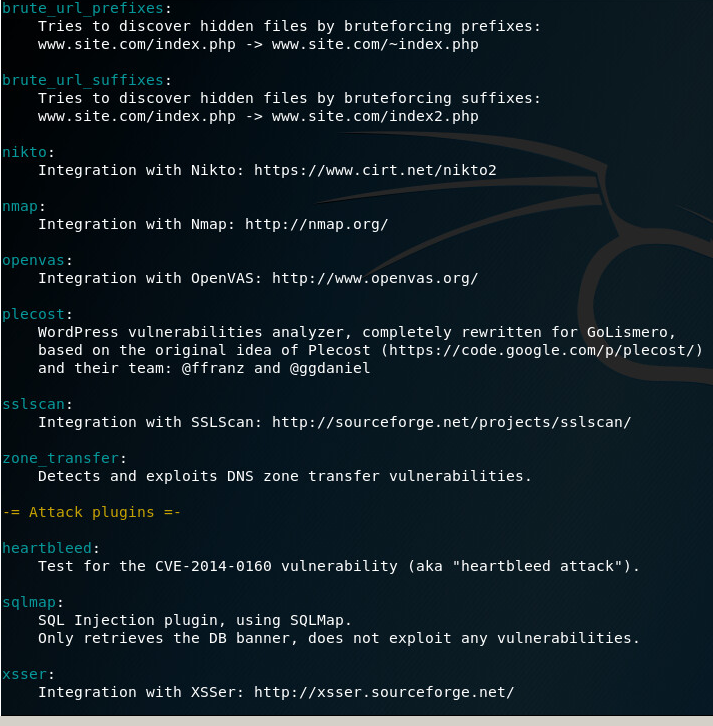

Siendo un poco mas específicos podemos sacar el lista de plugins y ataques permitidos por golismero

Para utilizarlo tan solo tenemos que usar la opcion -e seguida de el plugin que queremos usar.

Por ejemplo un test con sslscan

python golismero.py elbinario.net -e sslscan -o informe.html

El cual nos sacara un reporte como el siguiente:

Usando sqlmap

Vamos a comprobar si tenemos vulnerabilidades sqli con sqlmap

sqlmap -u URL_PARAMETRO_VULNERABLE

No vamos a entrar a explicar sqlmap porque lulzcat lo explico de manera muy clara aquí https://elbinario.net/2014/05/23/vistazo-rapido-y-funcional-a-sqlmap/

Si nos aparece este mensaje

Significa que no ha encontrado parámetros de injeccion vulnerables, con los parámetros indicados o bien el servidor se encuentra bajo un WAF(Firewall de aplicación web)

Solo un comentario URL_Rewrite» no protege de sqli solo dificulta la búsqueda del parámetro vulnerable pero nada mas, es seguridad por oscuridad, para prevenir estos ataques es mejor usar estas guía https://www.owasp.org/index.php/SQL_Injection_Prevention_Cheat_Sheet

Hydra

En el anterior articulo no comprobamos la seguridad de los usuarios y contraseñas de acceso ssh porque solo se permitía el acceso vía certificado, pero si lo no esta podremos utilizar hydra para intentar sacarlos vía diccionario o fuerza bruta.

Bajamos un diccionario del repositorio de metaexploit en github o usamos el wordlist de golismero.

wget https://github.com/rapid7/metasploit-framework/blob/master/data/wordlists/default_userpass_for_services_unhash.txt

y lanzamos hydra contra nuestro servicio ssh para probar si fortaleza

hydra -l elbinario -P default_userpass_for_services_unhash.txt ssh://elbinario.net

En este caso falla porque nuestro servicio ssh no esta en el puerto por defecto 22 , por lo que es buena practica cambiarlo, porque nos evitaremos muchos ataques.

Si queremos probar en un puerto ssh en particular tendremos que usar el parametro -s

Gracias por escribir para compartir saberes. Eso y fiarnos las unas de las otras nos hará libres querido, si es que la libertad existiera mas allá de la idea romántica que la sustenta.) ¿Hackeamos el mundo juntas?