Creo que todo el mundo a estas alturas ya conoce el follon de pegasus, y este artículo no va a centrarse en analizar ¿quién?, ¿cómo?, ¿o por qué?, eso se lo dejo a los tertulianos de cabecera de todos aquellos grandes programas de «rigor» que nos ofrecen las televisiones a día de hoy.

Pegasus no es una herramienta nueva, se lleva usando durante mucho tiempo, para espiar a organizaciones activistas, periodistas y ONG, pero como ahora todo el mundo pone el grito en el cielo porque han espiado a Políticos, las herramientas de NSO y hackingteam ya eran un peligro para la democracia allá en 2016 en fin…

Un poco de historia

Pegasus en iOS fue identificada en agosto de 2016. El defensor de los derechos humanos árabe Ahmed Mansoor, envió una copia de un mensaje que le llego a CitienLab quien detecto que había un malware en su equipo que aprovechándose de vulnerabilidades en IOS era capaz de hacer jailbreak directamente el dispositivo, pero fue los leaks wikileaks, de hackingteam gracias a Phineas Phisher

Los que le dieron la pista a CitienLab que el software que había infectado al telefono de Ahmed era Pegasus que había sido usado para infectar a representantes del gobierno de Panama

A raíz de los leaks, wikeleaks género un portal en el que pudimos saber que había muchos gobiernos interesados en conseguir Pegasus, como el propio CNI Español que compro Pegasus y otras herramientas a hackingteam.

¿Como funciona tecnicamente?

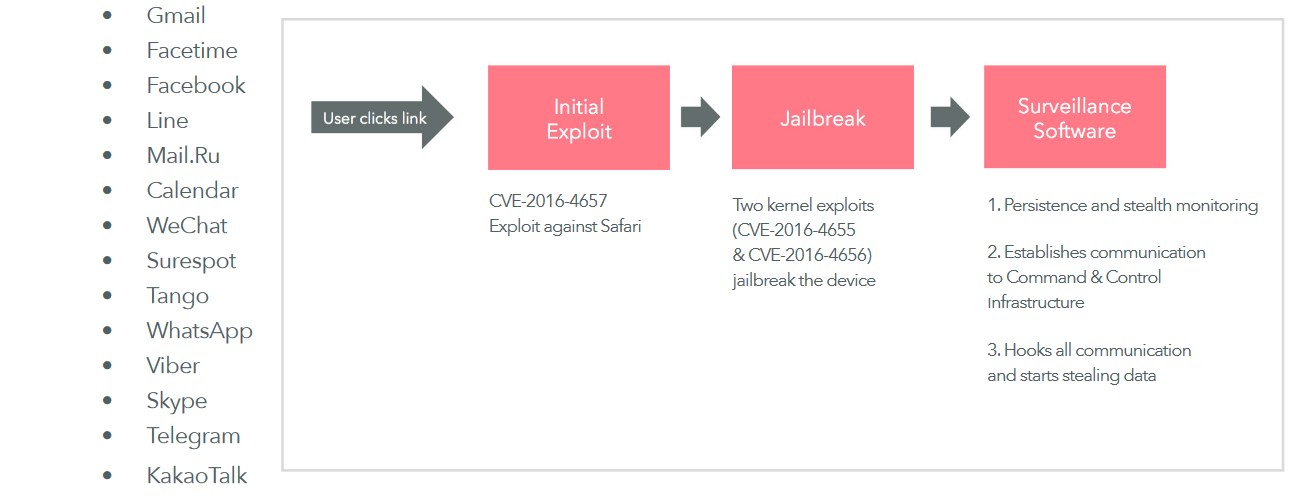

Pegasus se «cuela» por vulnerabilidades Zero day en Android y Iphone algunas desde hace más de un año como Imessage de Apple o CVE-2016-4657, CVE-2016-4655,CVE-2016-4656 , Pegasus es tan sofisticado que puede hacer «jailbreak» a los sistemas IOS para obtener root desde un simple enlace.

Pero también a teléfonos Android con el malware llamado Chrysaor que está relacionado con NSO , que está camuflado en muchas apks de android, este malware toma el control del dispositivo y se simula bajo nombres de procesos comunes en android como com.network.android, para tomar el control Chrysaor necesita que la víctima tenga instalada en su teléfono alguna aplicación para tener control de root como framaroot, super user,etc.. por lo que de alguna manera la víctima ha tenido que ser «persuadido» por el atacante, para ello. Una vez instalada Chrysaor(pegasus) toma el control total del dispositivo.

También los dos sistemas son vulnerables a los famosos Zero-click attacks

¿Como podemos detectarlo?

Para detectar Pegasus, Citienlab tiene disponible una herramienta opensource en github

Aunque las malas lenguas dicen que incluso la propia NSO ofrece una herramienta para detectar Pegasus a sus clientes. Hay que tener claro que MVM la herramienta de CitianLab está mas diseñada para sistemas IOS que es donde se encontraron Pegasus la primera vez, gracias a Zero days como el de Imessage, pero es también funcional en sistemas android con adb.

La herramienta de Citienlab, se basa prácticamente en búsqueda de patrones en los datos del teléfono,(paquetesroot,urls,strings,hashes) previo backup o del análisis de los paquetes instalados, via Api de Virustotal y Kodoous

¿Cómo funciona?

Normalmente, pegasus llega vía un exploit inicial usando una vulnerabilidad del navegador, una vez instalado intenta conseguir privilegios para añadir modulos al kernel, para monitorizar, una lista de aplicaciones conocidas, y control de root del telefono para tener acceso a todas las funciones del sistema.

Si lo consigue, establece mecanismos de persistencia y levanta su infraestructura de C&C para espiar.

Pegasus obtiene acceso en tiempo real a los mensajes, gracias a un proceso de infección que inyecta la librería en tiempo real en el espacio reservado en la zona de ejecución de la aplicación que intenta espiar.

Al final, siempre en todo esto, lo más importante es saber que estas herramientas existen y que es necesario tener los dispositivos actualizados y con medidas de seguridad adecuadas, si nos decidamos activismo o la prensa libre, a los poderosos no les gusta que se destapen sus corruptelas, porque les va dinero, fama e imagen en ello y tener por seguro que nunca sabremos la verdad sobre esto u otro caso.

Así que si somos cuidadosos son nuestra privacidad/seguridad y, usamos sistemas y redes libres mejor que mejor :)

https://wikileaks.org/hackingteam/emails/

https://info.lookout.com/rs/051-ESQ-475/images/lookout-pegasus-technical-analysis.pdf

buena cosa :)

Gracias @puppetmaster :D

اهلا اهلا شي جيد