Paranoico, ¿cuántas veces no habremos oído esa palabra? paranoico nos repiten una y otra vez varias personas en nuestra vida, paranoico por no usar sistemas ineficientes y privativos en manos de empresas sin escrúpulos,paranoico por no usar facebook,google, o demás redes sociales privativas. Paranoico por no querer vender tus datos y parte de tu vida a corporaciones sin escrúpulos. Paranoico repite mi cuñado una y otra vez por decirle que no debe conectarse a redes wifi publicas, que no debe iniciar sesión en terminales públicos y que por favor deje de usar contraseñas tan obvias como su fecha de nacimiento o el nombre de su mujer,hijo,mascota.

Demasiadas veces los seres humanos solo aprendemos una lección cuando esta nos «golpea» en las narices, tal vez vaya ya siendo hora de demostrar a tu cuñado/a a lo que se expone para que tal vez entienda algo mejor tu «paranoia», para ello he decido usar un simple ejemplo práctico que todos podemos realizar.

¿Qué necesitamos?

- Gnu Linux

- Wireshark y Nmap

- Un cuñado con móvil (de esos modernos)

Aprovechando que nuestro cuñado anda por casa gorroneándoos la wifi(y la nevera) vamos a ir preparando nuestra acción, arrancamos nuestra distro preferida y nos preparamos para el lulz ;)

-

Realizamos un simple escaneo con nmap a toda nuestra red local para determinar la IP del móvil de nuestro cuñado(un LG)

-

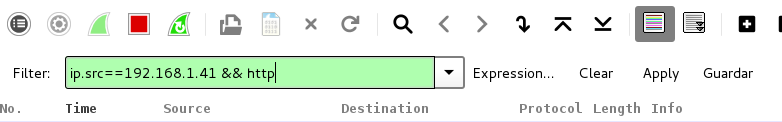

Arrancamos nuestro whireshark como root y empezamos a esnifar trafico poniéndole como filtro http y como origen el móvil de nuestro cuñado.

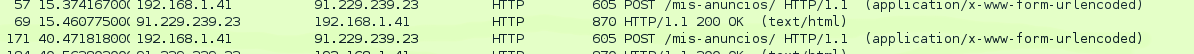

- Vemos como de entre las peticiones http hay una petición a una conocida pagina de anuncios,parece que tu cuñado esta iniciando sesión en ella.

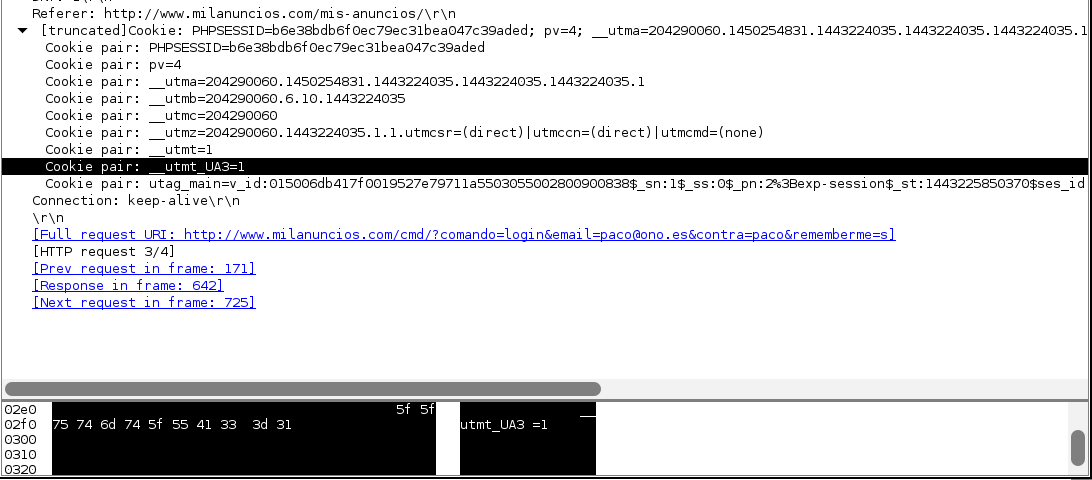

- Abrimos el paquete y vemos claramente una petición POST desde el formulario(para iniciar sesión) contra el servidor y los datos introducidos usuario y contraseña en texto plano ante nosotros ;)

Evidentemente con estos datos que tenemos ya podríamos buscarle las vueltas a nuestro cuñado gastándose una broma(echarle imaginación) pero evidentemente esto solo es la punta del iceberg, pero para no convertir este articulo en un tocho, lo dejamos para una segunda parte. ;)

Es importante recordar que para obtener las credenciales de nuestro cuñado solo hemos tenido que capturar el trafico,de nuestra red y que el se conectara a una pagina no segura(sin https) esto nos debería darnos una idea de lo vulnerables que somos cuando no controlamos el entorno de nuestras comunicaciones. En próximos capítulos veremos como efectuar técnicas de dns spoofing, man-in-the-middle,arp posisoing,dns injection,etc.. para que veamos hasta donde puede llegar la madriguera de conejo ;)

Happy Hacking ;)

Y el cuñado dirá aquello de: pero es que esto solamente lo hacen frikis.

Sin duda desconoce que lo hacen en centros comerciales, aeropuertos, … y que es tan sencillo que con aplicar un par de filtros no supone una gran carga almacenar passwords en plano de gente, fotos, etc…

En tu misma casa si vives con más gente podría ocurrir. Tus mismos vecinos pueden hacerlo.

tshark desde línea de comandos para dispositivos empotrados o que permitan baterias. De esa forma podrás incluso llevarlo en la mochila e ir sacando passwords por donde pases solo por diversión.

Ese es uno de los grandes problemas,que se crees que este tipo de cosas solo están al alcance de los h4x0rs, y no se dan cuenta que con las herramientas que existen cualquiera puede hacerlo, y que usa constantemente por todo tipo de personas y empresas.

Fe de erratas:

«en capítulos anteriores»

??? O_o

antes de este ya habéis hablado sobre esto? Sois como la saga de la guerra de las galaxias?? :þ

Será en capítulos posteriores!!

Por cierto muy buen artículo!!

Ya sabes que de vez en cuando nos damos una vuelta con el DeLorean ;) pero esta vez es una errata, ya esta cambiado Gracias

Buen artículo. Es un tema que me interesa y que desconozco.

A parte de saber hacerlo (que esta genial) considero más importante saber que te lo pueden hacer.

Esperando posteriores entregas. :) un saludo.

Se te ha olvidado decir como activar el modo promiscuo a la hora de snifar trafico…

Este ataque depende mucho de la topologia de la red para ser ejecutado, en la red que he utilizado para estas pruebas no era necesario, pero en otras puede que si.

https://wiki.wireshark.org/CaptureSetup/Ethernet

Pues haciendo pruebas sobre mi mismo, mi movil ni aparece en el nmap XD

Probablemente sea porque tu pc está conectado por LAN y el móvil por wifi… digamos que las bocas del router son un switch y que al router le llegan separadas las señales de LAN y wifi, o al menos así me lo explicaron a mí ;)

Sip, en una red switcheada no se puede capturar paquetes de otros interfaces sin utilizar un MitM o un dns spoofing

Tiene que aparecer, si tu móvil esta en el mismo segmento de red que estas escaneando con nmap tiene que estar, mira las mac para ver si alguna coincide con la de tu móvil.

Muy bueno, si señor!

A marcadores, …hay que seguir aprendiendo, en mi caso me identifica el Galaxy Note 4, (Unknown) pero por la Mac lo saqué, a veces juego un poco con Kali (backtrack) y es cuando te das cuenta cuantas puertas hay abiertas.

Gracias, quedo a la espera de próximos como este. Un Saludo.

Gracias por el tuto, desde luego es interesante saber com va todo esto :)

Cuando hacéis la captura, os tarda mucho en empezar a capturar paquetes? Yo lo he probado con mi móvil y en media hora no me ha capturado nada :S